サイバー攻撃の7段階:キルチェーン

AIを知りたい

先生、「サイバーキルチェーン」ってよく聞くんですけど、何のことか教えてください。

AIエンジニア

サイバーキルチェーンとは、ネットワークへの攻撃を7つの段階に分けて考える枠組みのことだよ。攻撃の手順を段階的に理解することで、守りを固めるポイントが明確になるんだ。

AIを知りたい

なるほど。7つの段階に分けて考えるんですね。つまり、攻撃をいくつかの段階に分けて考えることで、それぞれの段階で対策を考えられるということですか?

AIエンジニア

その通り!たとえば、最初の段階である「偵察」の段階で怪しい動きを見つければ、侵入される前に攻撃を防げる可能性が高まるんだよ。

サイバーキルチェーンとは。

電脳攻撃を七つの段階に分けて考える『電脳攻撃連鎖』という、人工知能に関係する言葉について。

はじめに

近頃、情報技術の進歩とともに、不正アクセスや情報漏えいなどの問題が深刻化しています。巧妙で複雑なやり方で仕掛けてくるため、多くの会社や団体にとって大きな悩みの種となっています。このような状況の中、そうした攻撃から身を守るには、相手のやり方をきちんと理解し、適切な対策を立てることが大切です。そこで役に立つのが「攻撃連鎖」という考え方です。これは、攻撃者が目的を達成するまでの一連の行動を7つの段階に分けて説明したものです。この考え方を使うことで、攻撃者の狙いや行動を予測し、効果的な防御策を練ることができます。

まず、攻撃者は標的を選びます。次に、攻撃を仕掛けるための情報収集を行います。会社のホームページや従業員の公開情報など、あらゆる情報を集めて弱点を探します。そして、その弱点を利用して攻撃するための方法を編み出します。

次に、攻撃者は侵入経路を確保します。例えば、メールに添付されたファイルを開かせたり、偽のウェブサイトにアクセスさせたりすることで、標的のシステムに侵入します。侵入に成功すると、攻撃者はシステム内で足場を固めます。そして、攻撃目標に到達するまでシステム内を移動し、最終的に目的を達成します。例えば、機密情報を盗み出したり、システムを破壊したりします。目的達成後、攻撃者は証拠隠滅を図り、痕跡を消していきます。

この7つの段階を理解することで、それぞれの段階でどのような対策が必要なのかを把握できます。例えば、情報収集の段階では、公開情報を最小限にする、従業員への情報セキュリティ教育を徹底するなどの対策が有効です。侵入の段階では、ファイアウォールやウイルス対策ソフトを導入する、怪しいメールを開かないように注意喚起するなどの対策が重要です。また、システム内で足場を固める段階では、システムへのアクセス権限を適切に管理する、侵入検知システムを導入するなどの対策が有効です。このように、「攻撃連鎖」を理解することで、多角的な視点からセキュリティ対策を強化し、より効果的に攻撃を防ぐことができます。

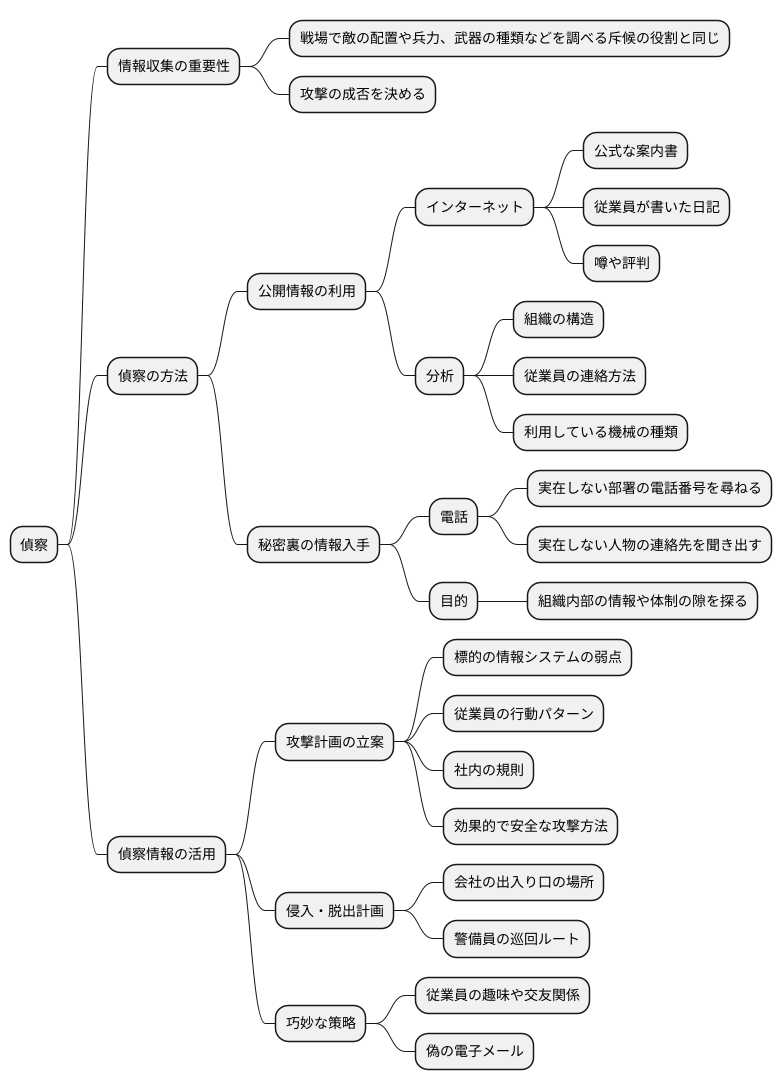

偵察

攻撃を始める前の準備段階として、偵察は非常に大切です。これは、いわば戦場で敵の配置や兵力、武器の種類などを調べる斥候の役割と同じです。この段階でどれだけ綿密な情報収集ができるかで、後の攻撃の成否が決まると言っても過言ではありません。

偵察の方法は様々ですが、大きく分けて二つの種類があります。一つは、インターネットで公開されている情報を利用する方法です。会社の公式な案内書や従業員が書いた日記のようなもの、噂や評判などを集めて分析することで、組織の構造や従業員の連絡方法、利用している機械の種類などを把握します。もう一つは、相手が気づかないうちに情報を入手する方法です。例えば、会社に電話をかけて、実在しない部署の電話番号を尋ねたり、実在しない人物の名前を挙げてその人の連絡先を聞き出したりします。このような一見無害な問い合わせを通じて、組織内部の情報や体制の隙を探るのです。

偵察によって得られた情報は、攻撃の計画を立てる上で重要な役割を果たします。例えば、標的となる会社の情報システムの弱点や、従業員の行動パターン、社内の規則などを把握することで、より効果的で安全な攻撃方法を立案できます。会社の出入り口の場所や警備員の巡回ルートなどを把握しておけば、侵入や脱出の計画を立てるのに役立ちます。また、従業員の趣味や交友関係の情報は、巧妙な策略を仕掛ける際に利用できます。例えば、標的となる人物の趣味に関連した偽の電子郵便を送信し、重要な情報を入力させることで、情報を入手するといった方法が考えられます。このように、偵察は攻撃の準備段階として欠かせないものであり、その結果が攻撃全体の成功に大きく影響します。

兵器化

探索で見つけた情報を元に、攻撃者は次の兵器を準備する段階に移ります。この段階は、まるで職人が道具を揃えるように、標的とする仕組みに侵入するための様々な仕掛けを用意する工程です。具体的には、仕組みに害をなす小さなプログラムを作ったり、悪意のある命令を仕込んだりします。まるで狙った獲物を仕留めるための罠を仕掛けるように、探索で見つけた弱点をうまく利用した兵器を用意するのです。

例えば、標的が使っている道具が古い型だと分かれば、その古さゆえの弱点を突く仕掛けを作ります。古い扉の鍵が脆いことを知っていれば、その脆さを利用して扉を開ける道具を用意するようなものです。また、標的がよく使う連絡手段に細工をすることもあります。例えば、よく使う手紙に偽の手紙を紛れ込ませたり、伝言板に偽の伝言を残したりするようなものです。

この兵器の準備段階は、攻撃の成否を大きく左右する重要な工程です。しっかりと準備された兵器は、標的の守りを容易に突破し、大きな損害を与える可能性があります。逆に、準備が不十分な兵器は、標的の守りを突破できず、攻撃そのものが失敗に終わる可能性があります。そのため、攻撃者はこの段階で入念な準備を行います。標的の仕組みに関する情報を分析し、どのような兵器が最も効果的かを検討します。そして、最高の効果が得られるように兵器を調整します。まるで熟練の職人が最高の作品を作り上げるように、攻撃者は標的を陥れるための兵器を丹念に作り上げていくのです。

配信

攻撃の最終段階である配信について解説します。配信とは、用意周到に作り上げた有害な仕掛けを標的に送り込む行為を指します。まるで狙いを定めた矢を放つように、密かに攻撃を仕掛けるのです。

この配信方法は実に様々です。例えば、電子郵便に偽装したファイルを送りつける手法があります。一見すると普通の連絡のように見えますが、添付されたファイルには仕掛けが潜んでいます。ファイルを開いた途端、仕掛けが作動し、知らぬ間に相手の機器が乗っ取られてしまうのです。

また、よく閲覧される情報サイトを改ざんして、仕掛けを仕込む方法もあります。多くの人が安心して利用するサイトに罠を仕掛けることで、より多くの標的に仕掛けを送り込むことができるのです。普段利用しているサイトだからこそ、疑うことなくアクセスしてしまい、罠にかかってしまう危険性があります。

さらに、巧妙な手口として、本物そっくりの偽の連絡を送り、相手を騙して情報を盗み出す「偽の手紙」という手法も存在します。本物と見分けがつかないほど精巧に作られた偽の手紙に、重要な情報を入力させるように仕向け、まんまと相手の情報を盗み取ってしまうのです。

このように、攻撃者はあの手この手で標的を欺き、仕掛けを送り込もうと企んでいます。まるで獲物を狙う狩人のように、いかにして相手に気づかれずに仕掛けを送り込むか、常に知恵を絞っているのです。そのため、怪しい連絡や信頼できない情報サイトには決して近づかない、不用意にファイルを開かないなど、細心の注意を払うことが重要です。

| 配信方法 | 説明 |

|---|---|

| 電子メールによるファイルの送付 | 一見普通のメールに偽装したファイルに仕掛けを潜ませ、ファイルを開いた途端に相手の機器を乗っ取る。 |

| 情報サイトの改ざん | よく閲覧される情報サイトに仕掛けを仕込み、多くの標的に罠をしかける。 |

| 偽の手紙 | 本物そっくりの偽の連絡で相手を騙し、情報を入力させて盗み取る。 |

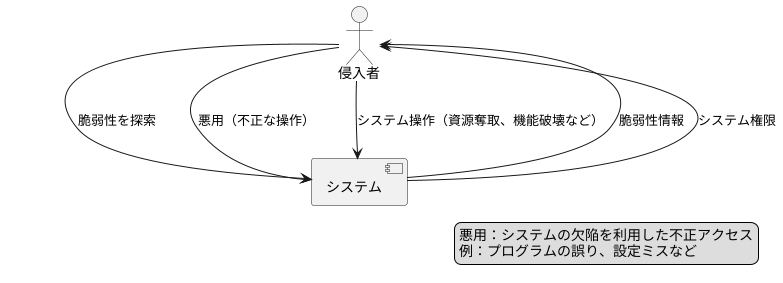

悪用

有害な企てを実行するために、侵入者はシステムの欠陥を巧みに利用します。これを悪用と呼びます。これは、まるで家の鍵を不正に複製して侵入するようなものです。システムの弱点を見つけ出し、そこを突破口として内部に侵入を試みます。

この侵入経路の確保こそが、悪用の核心です。侵入者はシステム内部に入り込むための足掛かりを築こうとします。この足掛かりは、システムの設計上のミスや設定の不備といった、本来あってはならない隙間に作られます。

悪用には様々な手法があります。例えば、システムのプログラムの誤りを利用して、本来持っていない権限を不正に取得するといった方法があります。管理者権限を手に入れれば、システム全体を支配下に置くことが可能になります。また、システムを守るための安全装置を無効化してしまうこともあります。安全装置がなければ、システムは侵入者に対して無防備な状態となり、容易に攻撃されてしまいます。

悪用が成功すると、侵入者はシステムの内部に完全に侵入し、好き勝手に操作できるようになります。まるで城門を突破して城内になだれ込む軍隊のように、システムの資源や情報を盗み出したり、システムの機能を破壊したり、更には他のシステムへの攻撃拠点として利用したりするなど、様々な悪事を働くことが可能になります。この段階で、システムは深刻な危機に直面することになります。侵入を許したシステムは、もはや安全ではなく、本来の機能を果たせなくなる可能性もあるのです。

設置

{システムへの侵入に成功した攻撃者は、次にシステムへの足場を固める作業に取り掛かります。}この作業のことを「設置」と呼びます。設置の目的は、一度侵入したシステムにいつでも戻れるように、長期的なアクセス手段を確保することです。まるで泥棒が家に忍び込んだ後、いつでも出入りできるように合鍵を作っておくようなものです。

設置の主な手段は、悪意のあるプログラム、いわゆる「不正プログラム」を仕込むことです。この不正プログラムは、コンピュータウイルスのように自己増殖するものだけでなく、特定の情報を盗み出すもの、システムを遠隔操作するためのものなど様々な種類があります。

例えば、「裏口」と呼ばれる不正プログラムがあります。これは、正規のログイン手順を踏まずに、こっそりとシステムに侵入するためのものです。一度裏口を仕込んでしまえば、攻撃者はいつでも好きな時にシステムにアクセスし、情報を盗んだり、システムを操作したりできるようになります。

また、不正プログラムはシステムの奥深くに隠されるため、発見が非常に困難です。そのため、一度設置されてしまうと、システム管理者であっても気付かずに長期間放置してしまう可能性があります。その間、攻撃者はシステムを自由に操り、機密情報を盗み出したり、システムを破壊したりするなどの悪事を働くことができてしまいます。 設置は、侵入成功後の重要な段階であり、システムにとって大きな脅威となるのです。

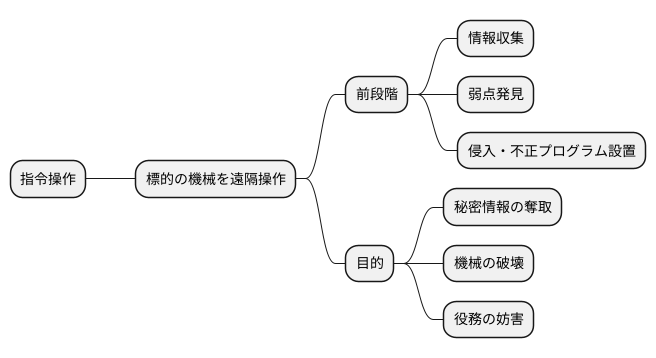

指令操作

指令操作とは、攻撃の最終段階であり、これまでの準備段階の全てが、この段階のためのものと言えるでしょう。攻撃者は、幾つもの段階を経て標的の機械に入り込み、遠隔操作できる状態を作り上げます。まるで自分の機械であるかのように、自由自在に操れるようになるのです。

この段階に至るまでには、まず標的となる機械や組織の情報収集を行います。次に、その機械の弱点を突き、侵入するための足掛かりを作ります。そして用意周到に攻撃を仕掛け、特殊な道具である不正なプログラムを機械に埋め込みます。この不正なプログラムこそが、攻撃者が機械を遠隔操作するための鍵となるのです。

攻撃者は、この不正なプログラムを通じて指令を送り、標的の機械を思い通りに操ります。その目的は様々ですが、大きく分けて三つの種類があります。一つ目は、秘密情報の奪取です。企業の機密情報や個人の大切な情報などを盗み出すのです。二つ目は、機械の破壊です。機械の機能を停止させたり、データを消去したりすることで、標的に大きな損害を与えます。三つ目は、提供されている役務の妨害です。例えば、多くの人が利用する連絡手段を遮断したり、買い物の場を停止させたりすることで、社会全体に混乱を招きます。

指令操作は、攻撃者にとっての最終目標です。これまでの段階は全て、この指令操作を成功させるための布石に過ぎません。だからこそ、私たちは常に用心深く、攻撃の標的とならないよう対策を練ることが大切です。