遠隔操作の黒幕:C&Cサーバ

AIを知りたい

先生、この『C&Cサーバ』って、何をしているサーバなんですか?難しくてよくわからないです。

AIエンジニア

そうですね。『C&Cサーバ』は、悪い人が遠隔でたくさんのコンピュータを操るための司令塔のようなものです。操られたコンピュータは、C&Cサーバからの命令で一斉に攻撃したり、情報を盗み出したりするのです。

AIを知りたい

なるほど。司令塔ですか。ということは、操られているコンピュータ自身は何も考えていないってことですか?

AIエンジニア

その通りです。操られたコンピュータはC&Cサーバの指示通りに動くだけなので、まるで操り人形のようなものです。そして、その人形を操っているのがC&Cサーバなのです。

C&Cサーバとは。

人工知能と関わる言葉である『指揮統制サーバー』について説明します。このサーバーは、外部から不正にアクセスして乗っ取ったコンピュータに、攻撃を実行するよう指示を出す役割を持っています。

指令を出す黒幕

指令を出す黒幕、命令中継拠点とは、まるで映画に出てくる悪の組織の司令塔のように、不正に外部から侵入された機械に様々な命令を出す中継地点のことを指します。乗っ取られた機械は、この命令中継拠点からの指示に忠実に従う操り人形のように、自動的に動いてしまいます。この中継地点は、攻撃者が安全な場所からたくさんの機械を操り、大規模な攻撃を仕掛けることを可能にする黒幕のような存在と言えるでしょう。

たとえば、集中アクセス攻撃では、この命令中継拠点からたくさんの乗っ取られた機械に特定の場所に集中して接続するように指示が出され、その場所の機能を停止させる攻撃を仕掛けることができます。たくさんの機械が一斉に同じ場所に接続要求を出すことで、その場所の処理能力を超えてしまい、機能が麻痺してしまうのです。まるで、大勢の人がお祭りの屋台に殺到して、身動きが取れなくなってしまうようなものです。

また、悪い命令を拡散させたり、秘密の情報を盗み出したりといった悪質な行為にも利用されることがあります。この命令中継拠点は、乗っ取った機械に悪い命令を送り込み、他の機械にも感染を広げたり、個人情報や企業秘密といった重要な情報を盗み出すために利用されることがあります。まるで、スパイが秘密の情報を盗み出すために、盗聴器やカメラを仕掛けるようなものです。

このように、命令中継拠点は様々な方法で悪用される可能性があり、まさに情報の世界における攻撃の司令塔と言えるでしょう。そのため、このような攻撃から身を守るためには、機械を乗っ取られないようにすることが重要です。こまめな対策更新や怪しい接続をしないように注意することで、被害を防ぐことができるでしょう。

隠れた通信経路

遠隔操作を行う悪い集団は、乗っ取った機械と指令を出す中継基地の間で、人目につかない連絡路を確保しようと様々な工夫を凝らします。まるで、敵に見つからないように秘密の通路を作るスパイのようです。この連絡路は、普段よく使われる連絡手段に巧妙に隠されているため、見つけるのが非常に困難です。

例えば、誰もが使う情報閲覧のための仕組みや、機械の名前を数字に変換する仕組みなど、普段当たり前に使われているものを悪用します。これらの仕組みは、常に大量の情報が行き交っているため、悪意のある連絡が紛れ込みやすく、見つけるのが至難の業です。例えるなら、大勢の人々が行き交う市場に紛れて、スパイが秘密のメッセージをやり取りしているようなものです。

さらに、連絡の内容自体を暗号化することで、たとえ傍受されたとしても、内容が解読できないようにしています。まるで、特別な暗号書を使って、他の人には理解できない言葉でやり取りしているようなものです。この暗号は非常に複雑で、解読するには高度な技術と時間が必要です。

この隠された連絡路を見つけることは、悪い集団の攻撃を防ぐ上で非常に大切です。もし、この連絡路を特定できれば、指令を出す中継基地との接続を断ち切り、乗っ取られた機械を解放することができます。これは、敵の秘密基地への通路を塞ぎ、侵入を防ぐようなものです。

そのため、安全を守る専門家は、常に最新の技術を駆使し、この隠れた連絡路を見つけ出して塞ごうと努力しています。まるで、見えない敵の動きを察知し、先回りして罠を仕掛ける名探偵のようです。そして、この技術の進歩が、私たちの安全を守る上で重要な役割を担っているのです。

多様な種類と進化

指揮統制(C&C)サーバは、まるで悪の組織の頭脳のように、サイバー攻撃を実行するために欠かせない存在です。その種類は実に多様で、インターネットで広く使われている情報交換の決まり事(プロトコル)を利用するものから、独自に開発された秘密の通信方法を使うものまで様々です。例えば、インターネット上の会話で使われるIRCやホームページ閲覧で使われるHTTPといったお馴染みのプロトコルを悪用するC&Cサーバも存在します。これにより、一見普通の通信に見せかけて、こっそりと悪事を働くことが可能になります。

さらに近年では、仲間同士で直接つながることで情報をやり取りする、分散型のC&Cサーバも現れました。これは、特定の拠点に依存しないため、まるでゲリラ部隊のように、攻撃元を特定しにくく、対策が困難です。従来の、中心となるサーバを叩けば壊滅できるような攻撃方法では太刀打ちできません。この分散型のC&Cサーバは、特定の司令塔を持たないため、一つを潰しても他の部分が生き残り、まるで生き物のように活動を続けることができます。

このように、C&Cサーバは、常に新しい方法を模索し、進化を続けています。まるで、組織化された犯罪集団のように、セキュリティの網をかいくぐるための技術開発に怠りがありません。そして、その進化のスピードは凄まじく、セキュリティ対策をする側も常に最新の情報を取り入れ、対応していく必要があります。油断すればすぐに追い抜かれ、新たな脅威に晒されることになるでしょう。そのため、セキュリティ対策は、常に進化する脅威の一歩先を行く必要があります。まるで、いたちごっこをしているかのようです。絶え間ない努力と情報の更新が、安全を守る上で不可欠です。

| C&Cサーバの種類 | 特徴 | 対策の難しさ |

|---|---|---|

| 集中型(従来型) | IRCやHTTPなどの既存プロトコルを悪用 特定のサーバが司令塔 |

司令塔を特定できれば攻撃を阻止しやすい |

| 分散型(近年) | P2Pなど、特定の司令塔を持たない 拠点が分散している |

攻撃元を特定しにくく、対策が困難 一つを潰しても他の部分が生き残り、活動を継続 |

対策の重要性

指令発信基地と呼ばれる、悪意のある命令を出す元締めから、コンピュータへの攻撃を防ぐには、幾つかの大切な対策があります。まず、家の塀のような役割を果たす「防火壁」や、家の周りの不審な動きを感知する「侵入発見装置」といった安全対策機器を正しく設置することが大切です。これらは、外部からの不正アクセスを遮断し、攻撃を未然に防ぐ効果があります。

次に、コンピュータや使用する道具類の欠陥を直すための更新作業を、忘れずに行うことが重要です。欠陥を放置すると、攻撃者がそこを突いて侵入してくる可能性が高まります。こまめな更新によって、常に最新の安全状態を保つことができます。

さらに、怪しい電子郵便やホームページへのアクセスを避けるなど、利用者一人ひとりの安全意識を高めることも欠かせません。巧妙に偽装された電子郵便やホームページに騙されて、個人情報や大切な情報を盗まれてしまう危険性があります。発信元不明の電子郵便を開封したり、怪しいホームページにアクセスしたりしないように注意が必要です。

家の鍵を閉めるように、コンピュータの安全対策も毎日の習慣として心がけることが大切です。安全対策機器の導入や更新作業だけでなく、利用者自身の注意深い行動も、安全を守る上で重要な役割を果たします。少しの手間を惜しまずに、安全なコンピュータ環境を築きましょう。

| 対策 | 説明 |

|---|---|

| 安全対策機器の設置 | 家の塀のような「防火壁」や、不審な動きを感知する「侵入発見装置」などを正しく設置し、外部からの不正アクセスを遮断する。 |

| コンピュータや道具類の更新 | 欠陥を修正するための更新をこまめに行い、常に最新の安全状態を保つ。 |

| 利用者自身の安全意識の向上 | 怪しい電子メールやWebサイトへのアクセスを避け、個人情報や大切な情報を守る。発信元不明のメール開封や不審なサイトへのアクセスは避ける。 |

発見と遮断

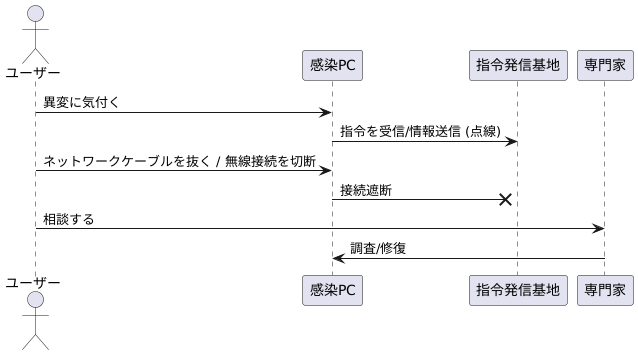

もし、あなたの仕事仲間であるコンピュータが指令を出す悪いコンピュータ(いわゆる指令発信基地)につながっていることがわかったら、すぐにネットワークから切り離すことが大切です。これは、まるで病気の感染者を見つけたら、他の人に病気をうつさないように隔離するのと同じです。感染したコンピュータをそのままにしておくと、他のコンピュータにも悪い影響を与え、まるで病気がまん延するように被害が広がってしまうかもしれません。

ネットワークから切り離す手順は、まずコンピュータのネットワークケーブルを抜くことです。無線でつながっている場合は、無線接続を切断します。こうすることで、指令発信基地とのつながりを断ち切り、更なる指示を受け取ったり、情報を漏らしたりすることを防ぎます。まるで電話線を抜いて、外部との連絡を遮断するようなものです。

コンピュータをネットワークから切り離したら、次は専門家に相談しましょう。専門家はコンピュータに詳しいお医者さんのような存在です。彼らは、感染したコンピュータを詳しく調べ、どのような種類のウイルスに感染しているのか、そしてどのように感染したのかを突き止めます。また、指令発信基地の場所を特定し、攻撃してきた者の正体を突き止める手がかりを見つけるかもしれません。これは、まるで名探偵が事件現場を調べて犯人を捜すようなものです。

専門家の助けを借りることで、コンピュータを安全な状態に戻し、再び安心して使えるようにすることができます。また、同じような攻撃が再び起こるのを防ぐための対策を立てることもできます。早期発見と迅速な対応は、被害を最小限に抑えるために非常に重要です。そのためにも、日頃からコンピュータの様子に気を配り、少しでも異変に気づいたら、すぐに対応することが大切です。

未来の脅威への備え

指示や制御を行う中枢機器を悪用した攻撃は、今後ますます高度化していくと見られています。巧妙な手口でパソコンや携帯端末に入り込み、個人情報を盗んだり、機器を遠隔操作したりする事例が増加すると予測されます。しかも、昨今話題の人工知能や機械学習といった技術も、悪意ある者によって利用される懸念が高まっています。これらの技術は、攻撃の自動化や効率化を可能にし、より広範囲に、より迅速に被害を広げる危険性があります。例えば、人工知能を用いて標的のシステムの脆弱性を見つけ出し、自動的に攻撃を仕掛けるといったことが考えられます。また、機械学習によって、セキュリティ対策をすり抜けるための新たな手法が次々と開発される可能性も否定できません。

こうした未来の脅威に備えるためには、常に最新の安全対策情報に注意を払うことが重要です。専門機関や情報通信企業が発信する情報を定期的に確認し、自らの機器やシステムの安全性を高める対策を講じましょう。具体的には、基本的な対策として、機器の制御ソフトを常に最新版に更新すること、怪しい通信や連絡には応じないこと、そして強力な合い言葉を設定し、定期的に変更することなどが挙げられます。また、セキュリティに関する知識を深めることも大切です。専門書を読んだり、研修に参加したりすることで、攻撃の手口や対策方法を理解し、適切な行動をとることができるようになります。常に警戒心を維持し、まるで災害に備えて非常食や水などを備蓄するように、サイバー攻撃にも備えておく心構えが重要です。日頃から情報収集や対策を怠らず、安全な情報環境を維持するための努力を続けましょう。

| 脅威 | 悪用の可能性 | 対策 |

|---|---|---|

| 中枢機器の悪用による攻撃の高度化 | 個人情報窃取、機器の遠隔操作 |

|

| 人工知能の悪用 | 攻撃の自動化、効率化、システム脆弱性の特定 | 同上 |

| 機械学習の悪用 | セキュリティ対策回避手法の開発 | 同上 |