リスクベース認証でセキュリティ強化

AIを知りたい

先生、「危険度に基づいた認証」って、何ですか?よく分かりません。

AIエンジニア

そうですね。「危険度に基づいた認証」は、いつもと違う場所や機械から接続してきた時に、さらに本人確認を行う仕組みです。例えば、いつもは家から接続しているのに、急に海外から接続してきたら怪しいですよね?そういう時に、追加で確認を行うんです。

AIを知りたい

なるほど。いつもと違うと怪しいから、もっとしっかり確認するんですね。具体的にはどんな確認をするんですか?

AIエンジニア

そうですね。例えば、携帯電話に送られた確認番号を入力させたり、登録済みのメールアドレスに確認メールを送ったりします。普段とは違う方法で、本当に本人かどうかを確認するんです。

リスクベース認証とは。

人工知能に関わる言葉である「危険度に応じた本人確認」について説明します。普段と違う場所や機械から接続してきた場合、追加で本人確認を求め、本当に本人かどうかを確かめる方法のことです。

リスクベース認証とは

危険度に基づいた認証方式は、利用者のアクセス状況を細かく調べて、認証の厳しさを動的に変える安全対策です。これは、いつもと違う場所や機器、時刻にログインしようとすると、システムがそれを怪しいアクセスだと判断し、追加の認証を求める仕組みです。

例えば、普段は家のパソコンからアクセスしている人が、急に海外から携帯電話でログインしようとすると、危険度に基づいた認証が働き、二段階認証や使い捨てのパスワード入力を求めます。こうすることで、不正アクセスを防ぎます。

つまり、いつもと違う利用状況を「危険」とみなし、その危険度に応じて認証を強くするのです。毎日同じパソコンから同じ時間にアクセスしている場合は、パスワード入力だけでログインできます。しかし、初めて使うパソコンや携帯電話、公共の無線LANからアクセスする場合は、二段階認証が必要になるかもしれません。また、アクセス元の地域がいつもと違う場合や、アクセス時刻が深夜など不自然な場合も、追加の認証を求められます。

このように、危険度に基づいた認証は、安全性を高く保ちつつ、利用者の使いやすさを損なわないように工夫されています。パスワードだけの場合、盗まれたり推測されたりする危険性があります。しかし、毎回複雑な認証を求められると、利用者は面倒に感じてしまいます。危険度に基づいた認証は、これらの問題を解決し、安全と利便性の両立を目指した認証方式と言えるでしょう。

不正アクセスを防ぐだけでなく、利用者の利便性を高めることも重要です。危険度に基づいた認証は、そのバランスをうまく保つことで、より安全で快適なネットワーク利用を実現します。

| アクセス状況 | 危険度 | 認証方式 |

|---|---|---|

| 普段利用の場所・機器・時間 | 低 | パスワード入力 |

| いつもと違う場所(例:海外)からのアクセス | 高 | 二段階認証、使い捨てパスワード |

| いつもと違う機器(例:普段はPC、今回は携帯)からのアクセス | 高 | 二段階認証、使い捨てパスワード |

| いつもと違う時間(例:深夜)からのアクセス | 高 | 二段階認証、使い捨てパスワード |

| 初めて使うパソコンや携帯電話からのアクセス | 高 | 二段階認証 |

| 公共の無線LANからのアクセス | 高 | 二段階認証 |

導入のメリット

不正アクセス対策と使い勝手の良さを両立できることが、危険度に応じた認証を取り入れる一番の利点です。従来の認証方法は、誰がいつどこからアクセスしても同じ手順を踏む必要があるため、利用者の負担が大きくなりがちでした。例えば、いつもと同じ場所から会社の機器を使ってアクセスしているのに、毎回複雑なパスワードを入力したり、二段階認証を求められたりすると、手間がかかってしまいます。

危険度に応じた認証では、アクセス時の状況に応じて認証の厳しさを変えます。普段と同じように、会社からいつもの機器でアクセスしている場合は、簡単なパスワード入力だけで済むようにできます。これにより、日々の作業がスムーズになり、利用者の負担を減らすことができます。

一方で、いつもと違う場所からアクセスがあったり、見慣れない機器が使われていたりする場合には、不正アクセスの疑いがあると考えられます。このような場合には、普段よりも厳しい認証を要求することで、不正アクセスを防ぐことができます。例えば、二段階認証を要求したり、ワンタイムパスワードの入力を求めたりすることで、セキュリティを高めることができます。

このように、危険度に応じた認証は、状況に応じて柔軟に対応することで、セキュリティの強化と利用者の利便性向上を両立させることができるのです。これにより、企業はセキュリティレベルを維持しながら、従業員の生産性向上に貢献できます。また、利用者も安全に、そして快適にシステムを利用できるようになります。

| アクセス状況 | 認証レベル | 利点 |

|---|---|---|

| いつもと同じ場所、同じ機器 | 低い (簡単なパスワードなど) | 利用者の負担軽減、作業の効率化 |

| 異なる場所、見慣れない機器 | 高い (二段階認証、ワンタイムパスワードなど) | 不正アクセス防止、セキュリティ強化 |

仕組みと動作

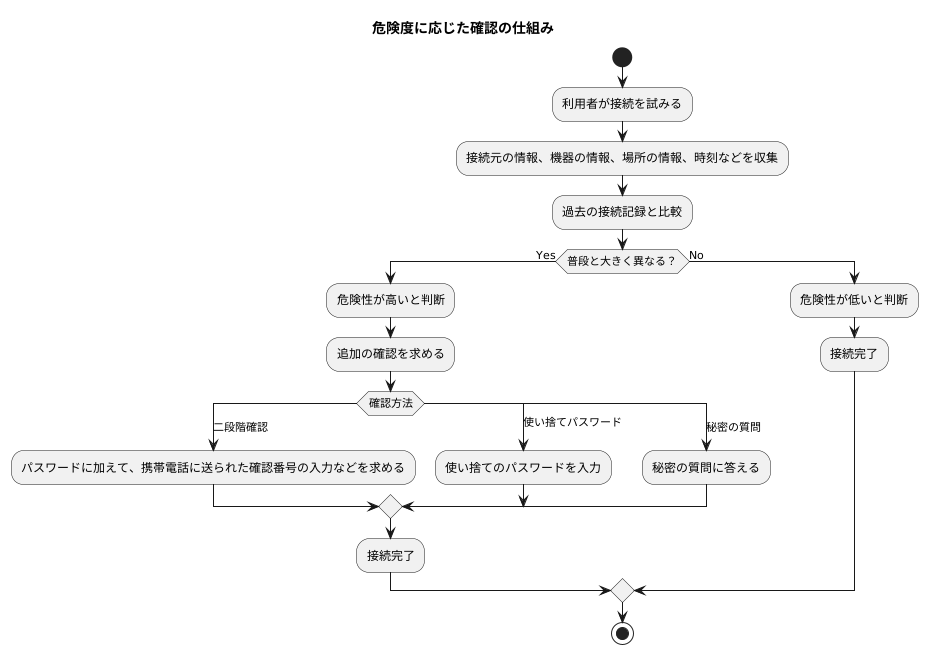

危険度に応じた確認の仕組みと動きについて説明します。この仕組みは、接続してきた利用者の行動や周りの状況を細かく調べて、危険性を評価することで動きます。システムは、利用者が接続を試みる時の接続元の情報、機器の情報、場所の情報、時刻などを集めます。そして、集めた情報を過去の接続記録と比べてみます。もし、集めた情報が普段と大きく違っていた場合、システムは危険性が高いと判断します。例えば、いつもと違う場所から接続してきたり、使ったことのない機器で接続を試みたりした場合などが該当します。危険性が高いと判断された場合は、追加の確認を求められます。これは、本当に利用者本人かどうかを確かめるためです。

追加の確認方法はいくつかあります。例えば、二段階確認があります。これは、パスワードに加えて、携帯電話に送られた確認番号の入力などを求める方法です。他には、使い捨てのパスワードを入力する方法や、秘密の質問に答える方法などもあります。どの確認方法を使うかは、システムの管理者が決めることができます。管理者は、危険性の評価基準や追加確認の方法を自由に設定できます。例えば、普段と違う場所からの接続の場合だけ追加確認を求める、といった設定が可能です。このように、危険度に応じた確認の仕組みは、状況に合わせて適切な確認のレベルを選ぶことで、安全性を確保しつつ、使いやすさも損なわないように工夫されています。危険性が高い場合は厳重な確認を行い、そうでない場合はスムーズに接続できるようにすることで、安全性と利便性の両立を目指しています。

様々な活用例

危険を予測して対策する認証方式は、様々な場面で活用されています。この認証方法は、利用者の行動や状況に応じて、認証の強度を変化させるというものです。普段と異なる状況では、より厳しい確認を行います。

例えば、お金を扱う金融機関のインターネットバンキングでは、高額の送金をするときに、追加の確認を求めることで、不正な送金を防いでいます。いつもと同じ金額であれば、パスワードを入力するだけですが、普段より多い金額を送金しようとすると、携帯電話に送られた確認番号の入力や、登録した質問への回答などが求められます。

また、会社の内部システムにアクセスする際の管理にも使われています。普段とは違う場所からアクセスしたり、管理者権限を持つ重要な立場の人がシステムにログインしようとすると、より厳しい確認が求められます。例えば、普段は会社のパソコンからアクセスしている人が、自宅のパソコンからアクセスしようとすると、追加の確認が必要になります。これにより、情報漏えいを防ぐことができます。

インターネット上の買い物サイトや、情報を保存する場所を提供するクラウドサービスなど、安全が重要なサービスでも広く使われています。これらのサービスでは、個人情報やクレジットカード情報など、大切な情報を扱っているため、不正アクセスから守る必要があります。危険を予測して対策する認証は、そのための重要な手段の一つです。

近年、不正アクセスが増えているため、このような認証の重要性はますます高まっています。システムを守るだけでなく、利用者の大切な情報や財産を守るためにも、危険を予測して対策する認証は、今後ますます必要となるでしょう。

| 場面 | 普段の認証 | 危険予測時の追加認証 | 目的 |

|---|---|---|---|

| インターネットバンキング | パスワード | 携帯電話への確認番号入力、登録質問への回答 | 不正送金の防止 |

| 社内システムアクセス | 通常アクセス | 異なる場所からのアクセス時、管理者権限でのログイン時に追加認証 | 情報漏えい防止 |

| インターネットショッピングサイト、クラウドサービス | (例示なし) | (例示なし) | 不正アクセス防止 |

今後の展望

これからの情報を取り巻く環境において、危険性を評価した上で認証を行う方法は、ますます重要性を増していくと考えられます。人工知能や機械学習といった技術を取り入れることで、この認証方法はさらに進化する可能性を秘めています。

人工知能は、膨大な情報から規則性やパターンを見つける能力に優れています。これを利用すれば、アクセスしようとしている人が本当に本人かどうかを、より高い精度で見極めることができます。例えば、アクセスしてきた人の場所や時間、使っている機器の種類などを分析し、普段とは異なる行動を検知すれば、不正アクセスの可能性が高いと判断できます。これにより、不正アクセスによる被害を未芽のうちに防ぐことが可能になります。

また、人工知能による危険度評価は、常に最新の情報を反映して更新されるという利点もあります。情報技術は常に進化しており、それに伴い不正アクセスも巧妙化しています。人工知能は、新しい手口の不正アクセスを学習し、その対策を常に最新の状態に保つことができます。これにより、常に高いレベルの安全性を維持できます。

さらに、指紋や顔、声紋などの身体的な特徴を利用した認証方法との組み合わせも期待されています。身体的特徴は個人によって異なり、偽造が困難であるため、安全性が高い認証方法として注目されています。危険度評価による認証と身体的特徴による認証を組み合わせることで、パスワードを全く使わない認証も可能になり、利便性と安全性の両立が期待できます。

このように、危険度評価に基づく認証は、人工知能や機械学習、新しい技術との組み合わせによって、今後ますます発展していくと考えられます。情報セキュリティの重要な要素として、あらゆる場面で広く利用されるようになるでしょう。

| 項目 | 説明 |

|---|---|

| 危険度評価による認証の重要性 | これからの情報化社会において重要性を増す |

| 人工知能の活用 | アクセスしようとしている人が本人かどうかを高い精度で見極める |

| 人工知能による危険度評価の利点 | 常に最新の情報を反映して更新される |

| 身体的特徴との組み合わせ | 指紋、顔、声紋などの身体的特徴と組み合わせることで、パスワードを使わない認証が可能になる |

| 今後の展望 | 情報セキュリティの重要な要素として、あらゆる場面で広く利用される |

導入時の注意点

初めて危険度に応じた確認を導入する際には、いくつか注意すべき点があります。まず、危険度を測る基準を適切に設定することが重要です。この基準が厳しすぎると、利用者の使い勝手を悪くしてしまいます。逆に、基準が緩すぎると、安全面での危険性を高めることになりかねません。そのため、導入する仕組みの特徴や利用者の状況を踏まえ、適切な均衡を見つける必要があります。

例えば、金融機関のシステムでは、高額な取引を行う際に、より厳しい確認を求めることが適切です。一方、普段使いの買い物サイトでは、あまりに厳しい確認は利用者の負担を増やし、利用を阻害する可能性があります。それぞれの状況に応じて、適切な基準を設定することが求められます。

次に、通常の確認に加えて行う確認の方法も慎重に選ぶ必要があります。利用者の負担が大きすぎない方法を選びつつ、安全性を確保できる方法を選ぶことが大切です。例えば、携帯電話への確認番号の通知は、比較的簡単に行える一方で、安全性も高い方法です。指紋認証や顔認証なども、安全性が高い方法ですが、利用できる機器が限られる場合もあります。利用者の状況やシステムの特性に合わせて、最適な方法を選ぶ必要があります。

さらに、利用者に対して、危険度に応じた確認の仕組みや目的を丁寧に説明することも重要です。なぜこのような確認が必要なのか、どのようなメリットがあるのかを理解してもらうことで、利用者の協力が得やすくなります。利用者の理解と協力は、より効果的な安全対策を実現するために不可欠です。導入時には、説明会や資料の配布などを通して、利用者への周知徹底を図ることが大切です。

| 項目 | 注意点 | 例 |

|---|---|---|

| 危険度測定基準 | 厳しすぎると使い勝手を悪くし、緩すぎると危険性を高めるため、適切な均衡を見つける必要がある。 | 金融機関の高額取引では厳しい基準、普段使いのサイトでは緩い基準が適切。 |

| 追加確認方法 | 利用者の負担と安全性を考慮し、適切な方法を選ぶ必要がある。 | 携帯電話への確認番号通知、指紋認証、顔認証など。状況に応じて最適な方法を選ぶ。 |

| 利用者への説明 | 仕組みや目的を丁寧に説明し、理解と協力を得る必要がある。 | 説明会や資料配布などによる周知徹底。 |